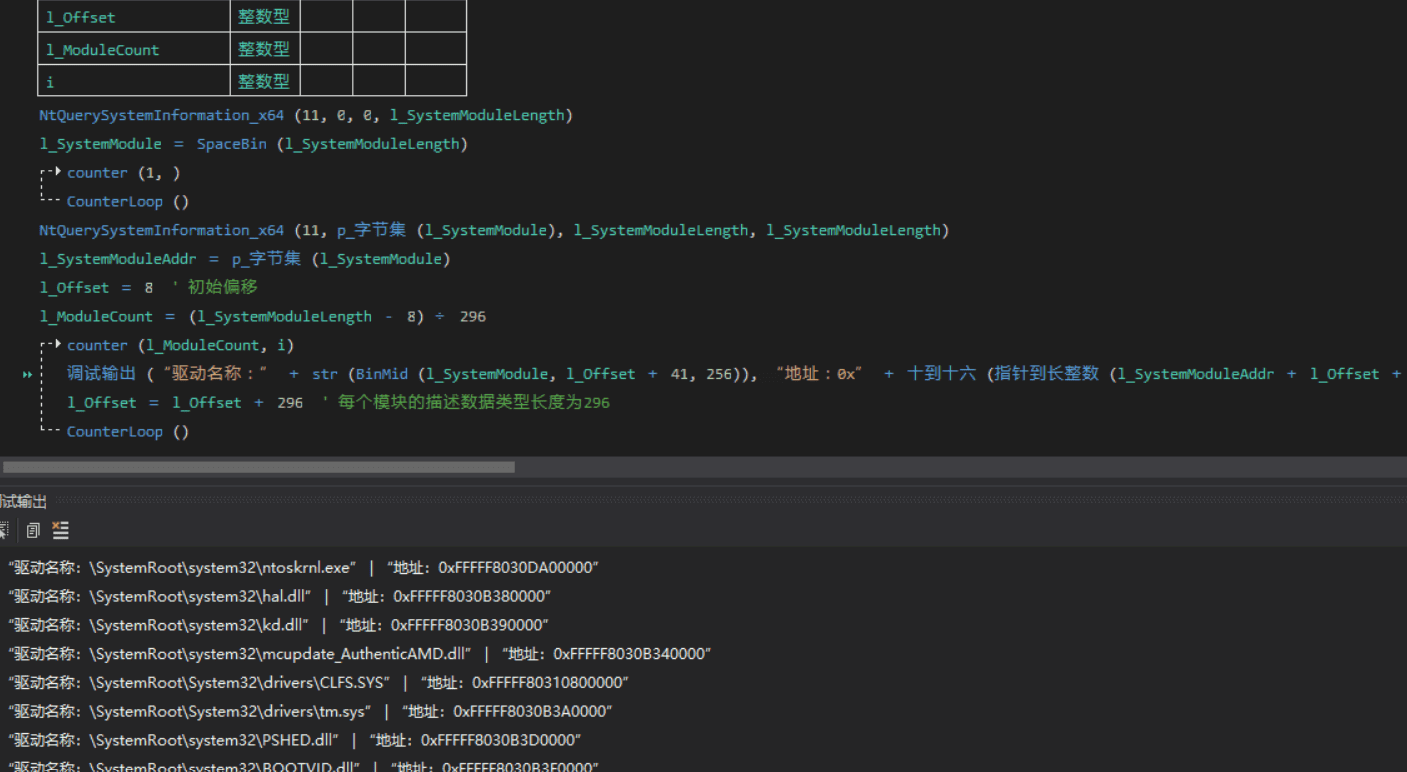

前言: 本源码直接使用syscall汇编实现底层的x64函数的调用,不走任何多余的流程(包括64位的ntdll…

前言: 本源码直接使用syscall汇编实现底层的x64函数的调用,不走任何多余的流程(包括64位的ntdll…

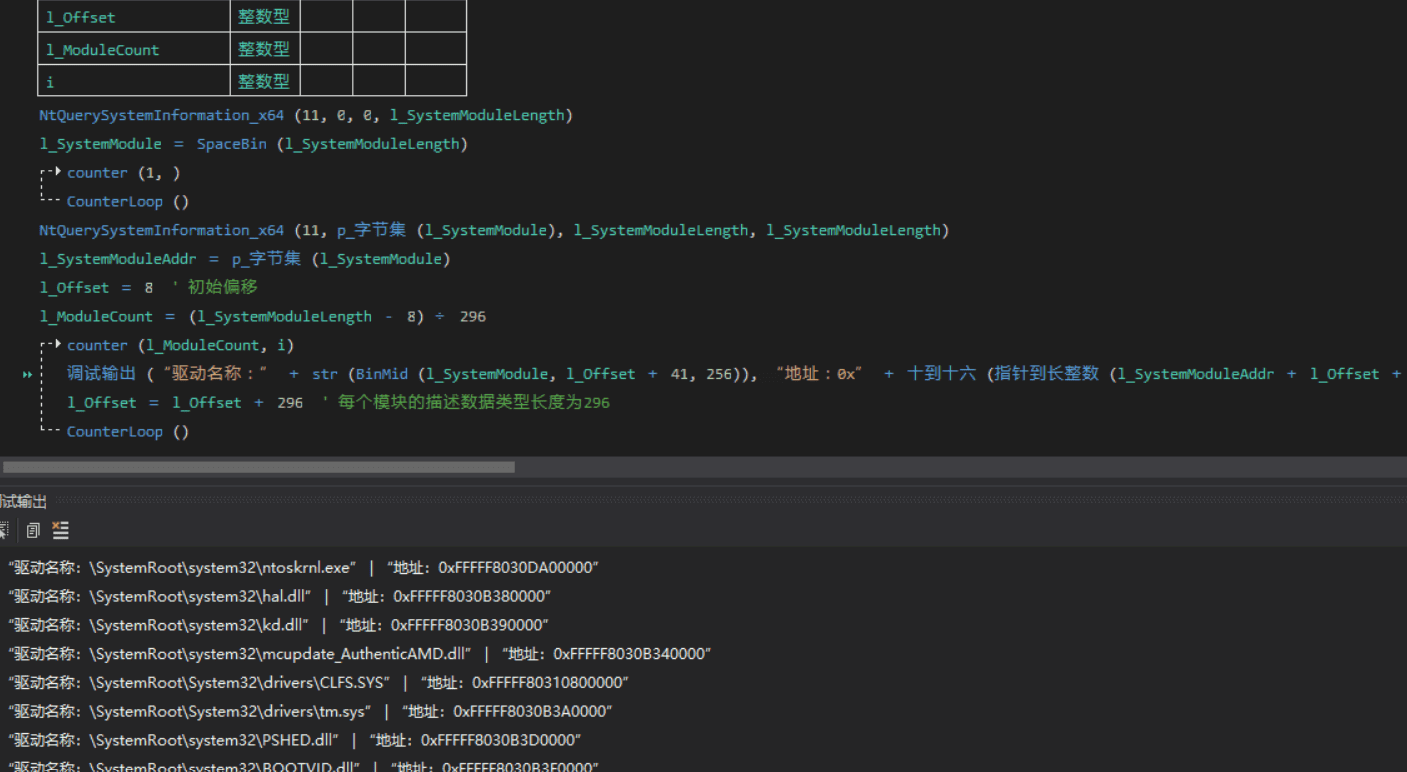

利用Microsoft-Windows-Kernel-Network监听系统文件变动消息(包括Send,Rec…

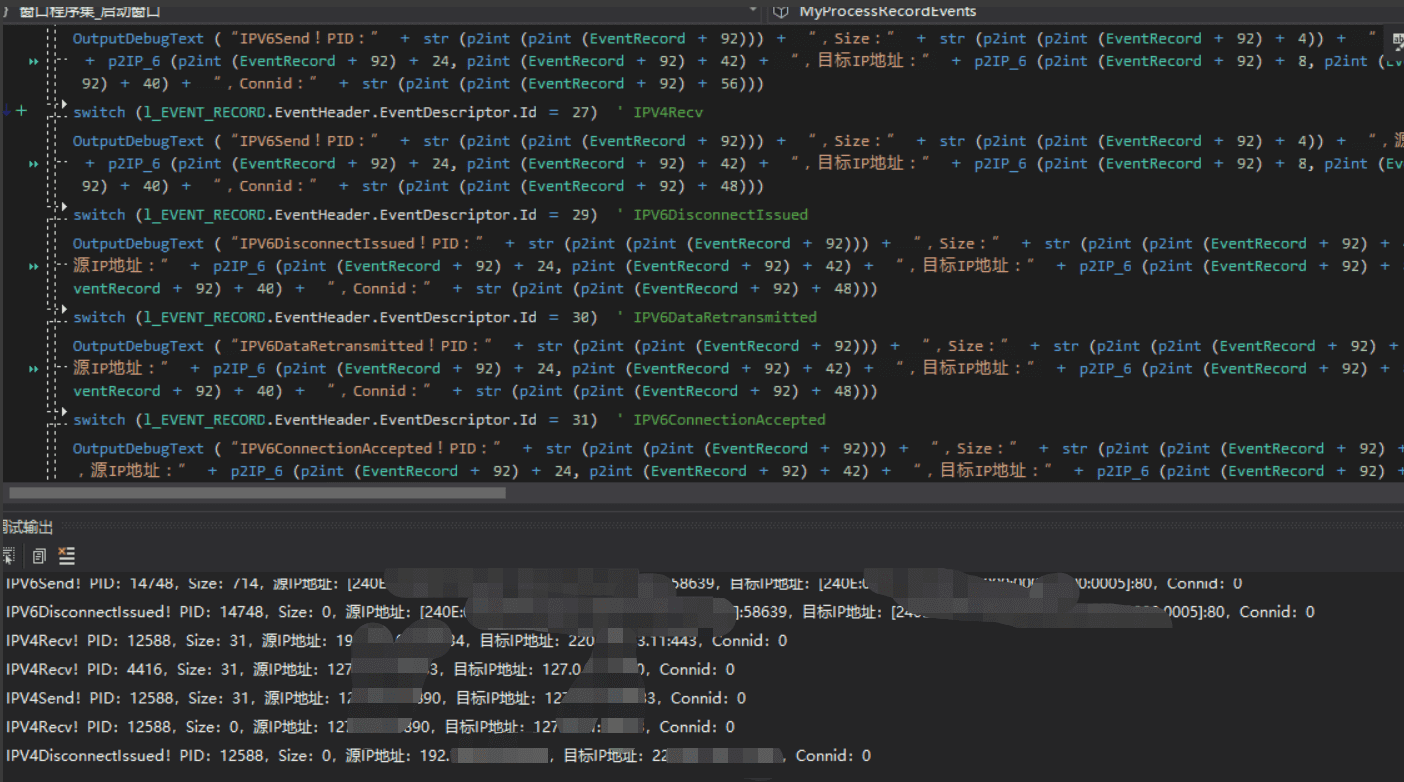

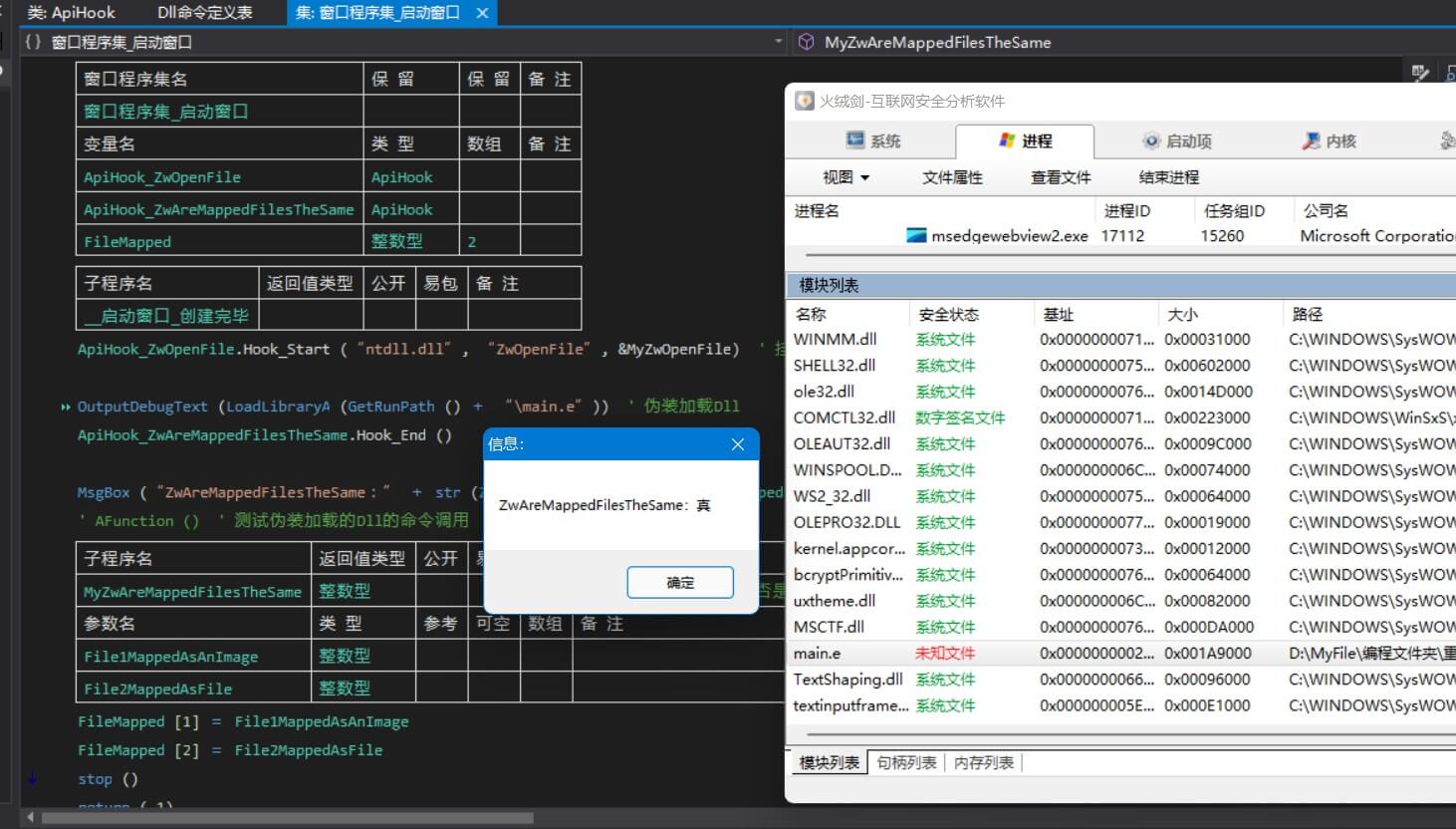

一个程序加载3个ntdll 全网最稳重载,至于重载一个Dll可以干些什么,可以自己想想。

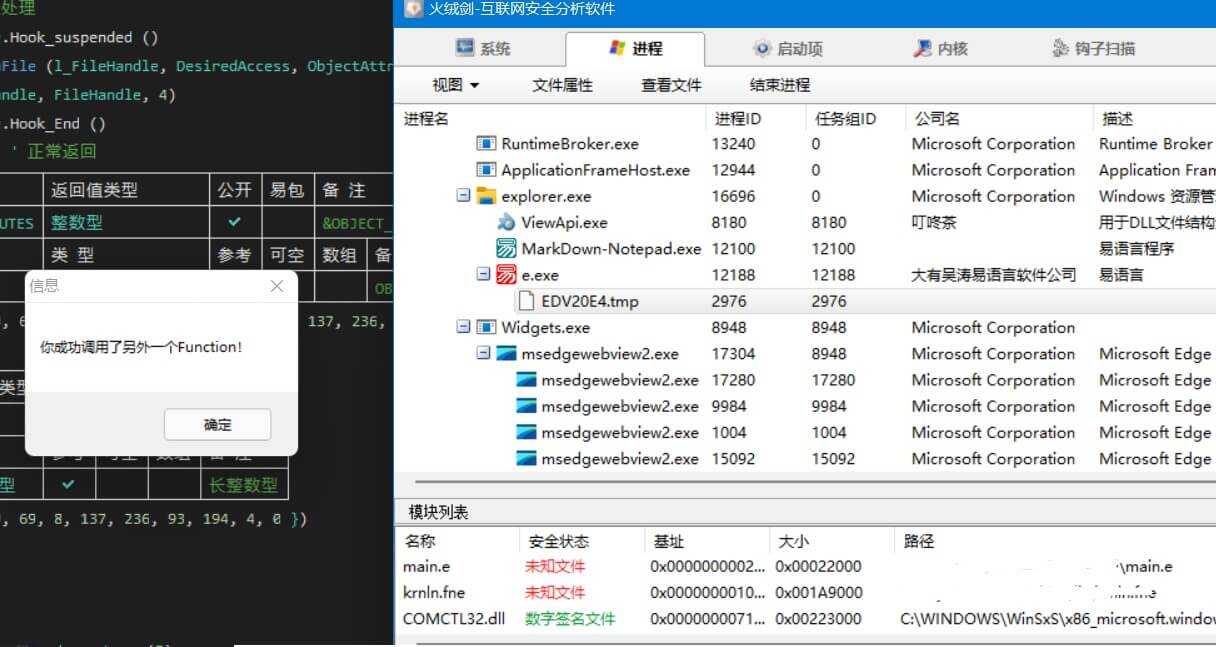

实现原理:加载Dll的时候系统会使用ZwOpenFile进行打开Dll文件,此时,我们只需要hook了ZwOp…

函数RtlRemoteCall是ntdll中的一个未文档化的函数,其功能主要是修改EIP,实现远程线程调用。 …